你确定所下载的WhatsApp、Skype或VLC播放器是安全的吗

安全研究员发现多款流行app的安装包下载可能已在互联网服务提供商层面遭攻击,并被用于传播臭名昭著的FinFisher监控软件(也被称为FinSpy)。FinSpy是一款秘密监控工具,此前曾被指跟英国公司Gamma Group有关。该公司将监控和间谍软件出售给全球各国政府。它具有多种监控功能,包括打开摄像头和麦克风秘密开展实时监控、记录受害者的所有按键、拦截Skype通话并提取文件。

为了入侵目标机器,FinFisher通常会使用多种攻击向量,包括鱼叉式钓鱼攻击、物理访问设备后手动安装、利用0day漏洞、发动水坑式攻击等。

互联网提供商或许无意之中也在帮忙

ESET公司发布一份报告指出,研究人员在7个国家中发现了利用FinFisher新变种的新型监控活动,它跟一款app进行了绑定。

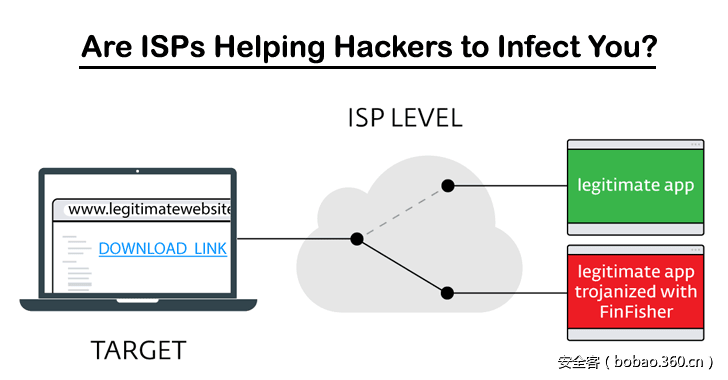

这一切是如何发生的?攻击者发动中间人攻击,而互联网提供商就很可能充当“中间人”的角色即将合法软件下载跟FinFisher绑定。研究人员指出其中两个国家使用了这种技术,而其余五个国家依靠的仍然是传统的感染向量。

维基解密此前在公布的文档中也指出,FinFisher制造者也提供了一种名为 “FinFly ISP”的工具,它应该是部署于互联网服务提供商处,其中含有执行中间人攻击所需的功能。

另外,这两个通过中间人攻击受感染的国家也适用HTTP 307重定向技术。不过ESET并未公布这两个国家的身份,“以便任何人不会处于危险境地”。

证明存在互联网服务提供商级别中间人攻击的另外一个事实是,在某个国家所有受影响目标都使用同样的互联网服务提供商。

FinFisher新变种针对的流行app包括WhatApp、Skype、VLC播放器、Avast和WinRAR,而ESET公司的研究人员指出,“实际上任何应用程序都可能以这种方式被绑定。”

攻击如何运作

当目标用户在合法站点上搜索合法app并点击下载链接时,浏览器会收到一个经修改的URL,能让受害者重定向至托管在攻击者服务器上的受木马感染的安装包。结果导致合法app绑定了监控工具。

研究人员指出,“重定向是通过将合法下载链接替换为恶意链接完成的。这个恶意链接通过HTTP 307临时重定向状态响应代码传播到用户的浏览器,这说明被请求的内容已临时转移到新的URL中。”

研究人员指出,整个重定向过程“无法被肉眼所见”,并且用户对此毫不知情。

FinFisher利用多种新功能

最新版本的FinFisher应用了新技术,让研究人员难以发现它的踪迹。研究人员还发现最新版本有多种隐秘技术改进内容,包括使用自定义代码虚拟化来保护主要组件如内核模式驱动器。

它还使用反反汇编技术以及多种反沙箱、反调试、反虚拟化和反模拟技术,旨在攻击端对端加密软件和已知的隐私信息工具。

这种情况可从一款加密通讯类app中验证。FinFisher监控软件伪装成一个可执行文件Threema。这类文件可用于攻击注重隐私的用户,因为合法的Threema app通过端对端加密提供了安全的即时通讯功能。但具有讽刺意味的是,如果下载并运行受感染文件,则会导致用户遭监控。

Gramma Group尚未就ESET报告作出回应。

上海专业APP开发公司:三点网络科技有限公司,专注于各种App的定制开发,微信公众号开发,微信开发,欢迎来电咨询!